- -

- 100%

- +

23

Eine sinnvolle Planungsdimension ist bei Überschreitung einer kritischen Auftragsgröße die Einbindung unternehmensinterner Spezialisten und Managementkapazitäten, die als Knowhow-Träger, Türöffner und Wegweiser im untersuchten Unternehmen fungieren können.

24

Weiterhin sind in Abhängigkeit vom Detailgrad der Planung verschiedene Aspekte vor der Untersuchung zu organisieren, um insbesondere die Ermittlerteams bei der Beweissicherung in den Unternehmensbereichen in einer Kurzschulung zu informieren. Hierzu gehören u.a.:

– der Umfang der Befugnisse der Ermittler; – die während der Ermittlungen einzusetzenden Methoden der Datenanalyse und Datenauswertung; – die Anforderungen an das interne und externe Reporting; – zeitliche Restriktionen hinsichtlich der Prüffelder und Abgabe- sowie Berichtstermine.Anmerkungen

[1]

Da der Schwerpunkt auf der sachlichen Planung liegt, wird auf die separate Darstellung der zeitlichen Planungsaspekte verzichtet. Soweit erforderlich, wird auf die zeitliche Planung an anderer Stelle eingegangen. Zur ausführlichen Darstellung des Planungsprozesses vgl. 4. Kap. Rn. 87 ff.

[2]

IDW PS 240, Rn. 19.

[3]

Ansätze für weitere betriebliche Funktionen und Branchen wurden bspw. vom OECD (www.oecd.org/governance/procurement/toolbox/indicatorsofprocurementrisk.htm) oder dem State of New York (http://apipa2010.pitiviti.org/files/fraud_redflats.pdf) vorgestellt.

[4]

IDW PS 210, Rn. 35 ff.

[5]

Weltbank http://siteresources.worldbank.org/INTDOII/Resources/Red_flags_reader_friendly.pdf.

[6]

Knabe/Mika/Müller/Rätsch/Schruff WPg 2004, 1059.

[7]

Hinsichtlich der Problematik des Datenschutzes verweisen wir auf die Ausführungen im 12. Kap.

1. Teil Ermittlungen im Unternehmen › 6. Kapitel Ermittlungen und Beweissicherung – Unterlagen und EDV › III. Durchführung der Ermittlungen im Unternehmen

1. Informationserhebung und -strukturierung

25

Die Phase der Informationserhebung dient der Erarbeitung einer relevanten und vollständigen Datenbasis unter Berücksichtigung der in der Planung definierten Prüfungsziele und Prüffelder. Zu diesem Zeitpunkt steht die rein technische Beschaffung, Sicherung, Sichtung sowie Strukturierung und Dokumentation von Informationen im Vordergrund. Der ideale Output dieser Phase resultiert in einem IT-gestützten Datenpool, bspw. in Form einer strukturierten und indizierten Datenbank, die im weiteren Ermittlungsprozess neben dem reinen Dokumentationszweck für weitere Analysen und letztendlich zur Beweisführung zur Verfügung steht.

a) Allgemeine Anforderungen an die Informationserhebung

26

Oberster Grundsatz der Informationsbeschaffung sollte die Originalität und Unveränderbarkeit von Informationen, Belegen und Dokumenten sein, die im Zuge der Ermittlungen erhoben werden, um eine maximal hohe Beweiskraft zu gewährleisten und, soweit erforderlich, eine gerichtliche Verwertbarkeit zu ermöglichen. Bei der Be- und Verarbeitung von Informationen ist ausschließlich die Verwendung von Duplikaten, Abschriften oder Kopien zu empfehlen. Die Unveränderbarkeit von Informationen setzt weiterhin ein striktes Informationsmanagement voraus. Dies bedeutet, dass einmal erhobene Informationen im Original gespeichert oder aufbewahrt werden und der Zugang hierzu nur ausgewählten Personen des Ermittlungsteams oder sogar nur unabhängigen Dritten zu gewähren ist.

27

Die Analyse digitaler Daten sollte sich in der Regel außerhalb des IT-Produktivsystems des untersuchten Unternehmens abspielen. Da in den meisten Fällen digitale Daten als Nachweise in der Beweiskette verwendet werden, stellt die Sicherung dieser Daten zumeist hohe Anforderungen an den Ermittlungsprozess. Die Bandbreite der Datensicherung reicht von der einfachen Datenextraktion aus den betrieblichen IT-Systemen bis hin zur Sicherung physikalischer Datenträger wie bspw. Festplatten, mobiler Speichermedien oder auch mobiler Telefone und Daten in der Cloud.

28

Primär gelten bei der Datensicherung neben der Unveränderbarkeit die Grundsätze der Richtigkeit und Vollständigkeit der extrahierten Daten.[1] Leicht können Fehler bei der Datenextraktion aus IT-Systemen durch Verwendung unvollständiger Abfragen, nicht gepflegter Tabellen und Mandanten oder falsch gewählter Parameter begangen werden. Werden bspw. Daten aus einem “ERP“-System[2] wie bspw. „SAP“[3] extrahiert, kann dies über Datenbankabfragen oder direkt über entsprechende Datenexportschnittstellen des SAP-Systems, wie bspw. DART, erfolgen.

29

Zur Erhöhung der Beweiskraft der exportierten Daten können forensische Verfahren wie bspw. der Einsatz sog. Writeblocker[4] oder Imaging Tools zum Einsatz kommen.[5] Writeblocker verhindern den physischen Schreibzugriff und vermeiden die unbeabsichtigte Löschung oder Verarbeitung von Daten. Imaging Tools ermöglichen die Anfertigung eines „Abbilds“ von Datenträgern. Mit speziellen Analysetools können auch Daten, die bereits gelöscht wurden, bzw. als gelöscht markiert wurden, sichtbar gemacht werden.

30

Der gesamte Ermittlungsprozess muss für Dritte nachvollziehbar und nachprüfbar sein. Grundsätzlich sollte ein Dritter bei Anwendung der dokumentierten Prüfungstechniken und -methoden dieselben Ergebnisse erzeugen können wie der Ermittler. Die Reproduzierbarkeit der Prüfungsergebnisse ist also ein entscheidender Faktor.

31

Die angewendeten Prüfungsmethoden, -techniken und –verfahren sollten in der Fachwelt akzeptiert und bestenfalls praktiziert worden sein. Der Einsatz neuer Prüfungsmethoden ist immer nachvollziehbar zu begründen.[6] Bspw. sollte bei der Anwendung von Stichprobenverfahren eine allgemein anerkannte Methode zur Anwendung kommen.

32

Der Prüfungsweg ist in angemessener Weise zu dokumentieren. Als „Best Practice“ erfolgt bereits während der Planung im Vorfeld der Ermittlungen eine strukturierte Dokumentation, die während der Ermittlungen im Sinne einer prozessbegleitenden Dokumentation und einer rollierenden Planung ausgebaut wird.[7]

aa) Self-Assessment im Unternehmen

33

Das sog. „Self-Assessment“ des Unternehmens kann eine wesentliche Grundlage für ein effektives Ermittlungsverfahren sein. Das Self-Assessment bietet dem untersuchten Unternehmen die Möglichkeit einer eigenen Ersteinschätzung hinsichtlich des Untersuchungsgegenstands und führt als Nebenprodukt zu einem besseren Verständnis von betrieblichen Funktionen, Prozessen und Geschäftsabläufen auf Seiten der Ermittler.

34

Die Analyse und Beurteilung aus Sicht des Unternehmens ist allerdings immer nur ein erster Baustein der Datenerhebung und möglicher Wegweiser für weitere Untersuchungen. Auch aus Kosten- und Effektivitätsgesichtspunkten bietet sich ein Self-Assessment an. In der Regel wird eine Prüfung der in dieser Phase vom Unternehmen zusammengestellten Informationen unerlässlich sein.

bb) Unternehmensinterne Daten

35

Die Istanalyse und Sondierung der internen Informationsquellen des Unternehmens stellt den ersten Schritt der Informationsbeschaffung dar. Es sind in der Regel immer mehr Informationen vorhanden, auch bereits in strukturierter und aufbereiteter Form, als zu Beginn der Ermittlungen angenommen. Die einfachsten Zugänge zu möglichen Informationen sollten, soweit erheblich für den Ermittlungsprozess, zuerst genutzt werden. Diese betreffen üblicherweise sämtliche unternehmensbezogenen Informationen, die sich aus gesetzlichen Aufbewahrungs- und Dokumentationspflichten sowie statistischen Pflichtmeldungen für Unternehmen ergeben.

36

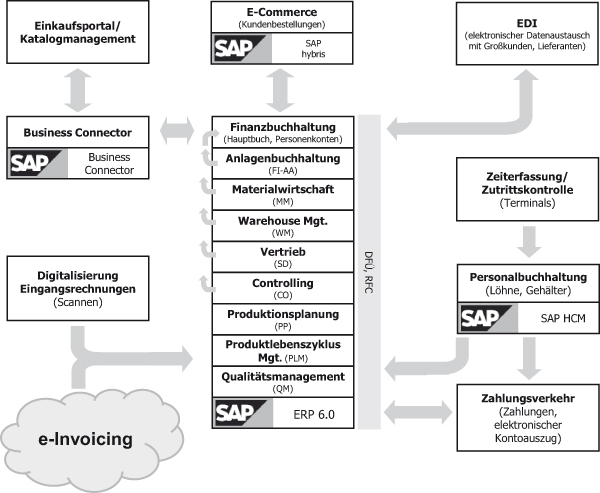

Hierzu gehören insbesondere rechnungslegungs- und steuerrelevante Unternehmensdaten wie bspw. der Finanz- und Anlagenbuchhaltung, der Materialwirtschaft oder auch der Lohnbuchhaltung, die regelmäßig elektronisch in den zentralen ERP-Systemen wie bspw. SAP bzw. deren vor- und nachgelagerten Systemen (Nebenbücher, Online-Banking-Software, etc.) vorliegen. Auch aus zollrechtlichen- bzw. umsatzsteuerlichen Informationspflichten hinsichtlich der Aufbewahrung bspw. von Rechnungen und Lieferscheinen sowie aus allgemeinen Aufbewahrungspflichten, u.a. für Geschäftsbriefe, sollte sich die potentielle Verfügbarkeit von Informationen und Dokumenten ergeben.

37

In diesem Zusammenhang können auch Prüfungsergebnisse Dritter verwertet werden. Dabei kommen regelmäßig punktuelle oder turnusmäßige Prüfungen in Betracht wie bspw. jegliche Arten von Steuerprüfungen wie die steuerliche Betriebsprüfung oder die Zollprüfung.

38

Problembereiche können sich überall dort ergeben, wo gesetzliche Aufbewahrungsfristen bereits abgelaufen sind und, wie in der Praxis nicht unüblich, nicht eingehalten oder Beweise vorsätzlich vernichtet werden. Für rechnungslegungs- und steuerrelevante Daten beträgt der gesetzlich vorgeschriebene Aufbewahrungszeitraum nach § 147 AO und § 257 HGB grundsätzlich zehn Jahre; dieser kann sich durch An- und/oder Ablaufhemmungen entsprechend verlängern. Erstreckt sich ein Prüfungszeitraum über gesetzliche Aufbewahrungsfristen hinaus, sind Probleme vorprogrammiert und zusätzliche Informationsalternativen zu suchen.

39

Insbesondere die heutige Vielfalt von in Unternehmen eingesetzten IT-Systemen setzt eine profunde Kenntnis und Analyse der IT-Landschaft des Unternehmens voraus. Praktisch stellt sich die Frage, welche IT-Systeme welche Informationen verarbeiten und speichern und wie auf diese Informationen in welcher Weise zugegriffen werden kann. Spätestens an diesem Punkt ist die Analyse der IT-Infrastruktur unabdingbar, um Erkenntnisse über die Möglichkeiten und Grenzen der Datenerhebung bestehender Systeme zu erlangen. Von besonderer Bedeutung ist eine Aufnahme des Datenflusses zwischen dem zentralen ERP-System und der jeweils vor- und nachgelagerten Systeme.

Abb. 1:

Rechnungslegungsrelevanter Datenfluss in einer typischen SAP-Systemlandschaft

[Bild vergrößern]

40

Nicht in obiger Abbildung enthalten sind die mittlerweile weit verbreiteten, revisionssicheren Archivsysteme. Diese dienen u.a. der manipulationssicheren Aufbewahrung von originär digitalen, aufbewahrungspflichtigen Unterlagen, wie bspw. elektronischen Eingangsrechnungen oder geschäftlichen E-Mails. Änderungen an Daten und Dokumenten in solchen Archivsystemen sind zwar grundsätzlich technisch möglich, werden jedoch protokolliert und sind somit nachvollziehbar.

41

In der Praxis kommt zu Zwecken der Identifikation des Datenflusses häufig die retrograde Prüfungsmethode zum Einsatz. Als Ausgangspunkt bietet sich für rechnungslegungs- und steuerrelevante Daten die (Steuer-)Bilanz oder GuV an. Über die Konten wird der Datenfluss bis hin zum Beleg verfolgt. Bezogen auf die IT-System-Landschaft bedeutet dies eine Analyse technischer Schnittstellen von vorgelagerten Systemen zur Finanz-, Anlagen- oder Lohnbuchhaltung (Datenflussanalyse). Gleiches gilt, wenn die Finanzbuchhaltung eines ERP-Systems zu anderen Modulen dieses Systems oder zu nachgelagerten Anwendungen eine direkte Verbindung bietet.

42

Im Kontext der Identifikation des Datenflusses ist für einen zielgerichteten und effizienten Einsatz von Datenanalysen das Verständnis der Geschäftsprozesse und der Kontrollen im Rahmen des internen Kontrollsystems („IKS“) von besonderer Relevanz. Zu diesem Zweck sind bei dem zu prüfenden Unternehmen Informationen über die IT-gestützten Geschäftsprozesse und die hierfür eingesetzten IT-Anwendungen, das IT-Kontrollsystem sowie die geschäftsprozessbezogenen Kontrollen und Datenstrukturen zu erheben. Bezüglich der Datenstrukturen steht die Frage im Vordergrund, welche Informationen in Form von strukturierten Daten vorliegen und in welcher Beziehung sie zueinander stehen.

43

Zu beachten ist hierbei, dass selbst in Zeiten weitverbreiteter betriebswirtschaftlicher Standardsoftware noch immer mit zahlreichen IT-Insellösungen wie bspw. Projektdatenbanken, heterogenen Personalabrechnungssystemen, proprietärer Zahlungsabwicklungsprogramme oder sonstigen nicht integrierten Management-Informationssystemen gearbeitet wird, welche in die Datenauswertung eingebunden werden. Diese Insellösungen gilt es im individuellen Fall für IT-Analysen nutzungsfähig zu machen, in dem Zugänge bereitgestellt und Daten in verwertungsfähige Formate konvertiert werden. In den letzten Jahren war jedoch zu beobachten, dass der Trend hin zum Einsatz integrierter Systeme „aus einer Hand“ geht, insbesondere um die Komplexität zu reduzieren und die Betreuungsstruktur zu optimieren; Insellösungen werden seltener.

44

Neben den vorgenannten Informationsquellen liegen gerade in größeren Unternehmen eine Reihe von Erkenntnissen und Ergebnissen interner Analysen oder Untersuchungen vor. Hierzu gehören bspw. Verfahrensdokumentationen aus den operativen Unternehmensbereichen, die Dokumentation des unternehmensinternen Kontrollsystems, Prüfungen der internen Revision oder der Aufbau des Compliance Management Systems sowie Erläuterungen zum Risikomanagementsystem eines Unternehmens.

45

Des Weiteren können sogenannte schlecht strukturierte interne Informationsquellen einen wesentlichen Beitrag zum Ermittlungserfolg leisten. Zu dieser Kategorie zählen vorwiegend persönliche Aufzeichnungen, E-Mails, (Kunden-)Verträge, sonstige Korrespondenz, Befragungen, Kalkulationsgrundlagen, private Datenverzeichnisse oder auch Papierarchive. Immer mehr tragen auch versteckte elektronische Spuren wie bspw. lokale log-files und temporäre Verzeichnisse, Netzwerkprotokolle, IP-Aufzeichnungen, Kameraaufzeichnungen oder in der Cloud gespeicherte Daten zur Aufklärung oder Überführung von Nutzerverhalten bei.

cc) Exkurs: Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff (GoBD)

46

Die GoBD[8] haben die Vorschriften zu den Grundsätzen zum Datenzugriff und zur Prüfbarkeit Digitaler Unterlagen („GDPdU[9]“) abgelöst. Sie begründen und konkretisieren umfangreiche Zugriffsrechte der Finanzverwaltung auf steuerrelevante Unternehmensdaten, die zu einem leicht abrufbaren und bereits aufbereiteten Datenpool führen. Durch die GoBD wird seitens der Finanzverwaltung für jedes steuerrelevante DV-System eine übersichtlich gegliederte Verfahrensdokumentation gefordert. Diese stellt für den Ermittler eine gute Informationsquelle zur Generierung eines ersten Verständnisses von den IT-gestützten Geschäftsprozessen, den Kontrollen im Rahmen des IKS sowie den gespeicherten Daten dar. Da mit einer fehlenden oder unzureichenden Verfahrensdokumentation weitreichende Sanktionsmechanismen verbunden wurden, ist in Zukunft mit einer entsprechenden Erfüllung dieser Anforderung zu rechnen. Das BMF-Schreiben gilt für Veranlagungszeiträume, die nach dem 31.12.2014 beginnen.

47

Auf Grund ihrer Relevanz für die Verfügbarkeit von Unternehmensdaten in einer für die Massendatenanalyse bereits aufbereiteten Form werden im Folgenden die wesentlichen Inhalte der GoBD hinsichtlich des Datenzugriffs und deren praktische Verwendung am Beispiel von SAP dargestellt.

48

Nach § 147 Abs. 6 AO ist der Finanzbehörde das Recht eingeräumt, die mit Hilfe eines Datenverarbeitungssystems erstellte Buchführung des Steuerpflichtigen durch Datenzugriff im Rahmen einer steuerlichen Außenprüfung zu prüfen. Dies betrifft alle ab dem 1.1.2002 generierten steuerrelevanten Daten sowie Daten, die sich nach dem 1.1.2002 in den IT-Produktivsystemen befanden, auch wenn sie vor diesem Stichtag generiert wurden. Zu den steuerrelevanten Daten zählen regelmäßig die Daten der Finanzbuchhaltung, der Anlagenbuchhaltung und der Lohnbuchhaltung sowie bestimmte Bestandteile der Materialwirtschaft.

49

Bei der Ausübung des Rechts auf Datenzugriff stehen der Finanzbehörde drei Möglichkeiten zur Verfügung:

– unmittelbarer Zugriff auf das Datenverarbeitungssystem in Form eines Nur-Lesezugriffs unter Nutzung der durch das System gegebenen Auswertungsmöglichkeiten; – mittelbarer Zugriff durch einen durch das Unternehmen zur Verfügung gestellten Sachverständigen, der auf Anweisung des Außenprüfers Daten maschinell auswertet; – die Finanzverwaltung kann ferner verlangen, dass ihr die gespeicherten Unterlagen auf einem maschinell verwertbaren Datenträger zur Auswertung überlassen werden.50

Aus diesen Anforderungen an Unternehmen ergibt sich in der Praxis die Konsequenz, dass für den mittel- und unmittelbaren Zugriff auf die betrieblichen IT-Systeme bereits entsprechende Nutzerrollen mit Nur-Leserechten eingerichtet sind, die weitgehenden, lesenden Zugriff auf die Unternehmensdaten für Prüfungszwecke erlauben. Ferner verfügen moderne ERP-Systeme zwecks Datenträgerüberlassung regelmäßig über explizit für Zwecke der GoBD bzw. GDPdU entwickelte Schnittstellen, die einen komfortablen und für Prüfungszwecke optimierten Zugriff auf steuerrelevante Unternehmensdaten ermöglichen.

51

Die explizite Entwicklung solcher Schnittstellen durch die Systemhersteller resultierte insbesondere aus der teilweisen Überforderung der Unternehmen steuerrelevante Daten in hochkomplexen Systemstrukturen zu identifizieren und abzugrenzen. Auch die Pflicht, Daten in einer bestimmten Form bzw. einem speziellen Format, angereichert mit sogenannten Metainformationen vorzuhalten und im Falle einer Prüfung unverzüglich auszuhändigen, fördert diese Entwicklung.

dd) Exkurs: Data Retention Tool („DART“)

52

Einer der Marktführer für ERP-Software, die SAP AG, hat mit dem Data Retention Tool (kurz „DART“) eine solche Schnittstelle geschaffen. Sie enthält bereits einen vordefinierten Feldkatalog mit – zumindest für die standardisierten Bestandteile – als steuerrelevant identifizierten Daten. Der Datenkatalog wird in einem wechselseitigen Abstimmungs- und Lernprozess zwischen Anwendern und Finanzverwaltung kontinuierlich fortentwickelt und an die aktuelle Rechtslage angepasst. Der Feldkatalog liefert eine gute erste Übersicht über die über die DART-Schnittstelle abrufbaren Daten.

53

Das Vorhandensein der DART-Schnittstelle ermöglicht es dem Prüfer quasi per Knopfdruck den gesamten Buchungsstoff eines oder mehrerer Geschäftsjahre zu exportieren und ohne größeren Aufwand in ein Tool zur Massendatenanalyse zu importieren. Anschließend kann der Buchungsstoff auf Unregelmäßigkeiten bzw. in der Planungsphase definierte red flags hin untersucht werden. Die Daten können in Massendatenanalyse-Tools, wie bspw. WinIDEA[10] und AIS TaxAudit zu sog. Standard-Prüfungstabellen aufbereitet werden, wodurch der Einsatz von vordefinierten Prüfmakros ermöglicht wird, die es auch unerfahreneren Prüfern erlauben Massendaten effizient zu verarbeiten.

54

Die Abfrage von Risikoprofilen im Ermittlungsverfahren, bspw. im Kontext von Vertriebsunregelmäßigkeiten (vgl. Rn. 19), ist u.a. durch die Kombination der Indikatoren „Zahlungen an Lieferanten mit Sitz in Steueroasen“ und „abweichender Sitz des Unternehmens und Bankland“, für nahezu unbegrenzt große Datenvolumina in kürzester Zeit durchführbar.

55

Das zu exportierende Datenvolumen kann sowohl zeitlich als auch inhaltlich eingegrenzt werden. Sollen bspw. aus datenschutzrechtlicher Sicht sensible Personalstammdaten mit Kreditorenstammdaten auf übereinstimmende Bankverbindungen untersucht werden, ist es leicht möglich, jeweils nur Datenfelder für Bankleitzahlen und Kontonummern zu exportieren. Ergibt sich ein konkreter Verdacht, können zur Wahrung berechtigter Interessen des Unternehmens die fehlenden Daten durch einen zweiten Export oder Abfrageroutinen in den IT-Systemen ermittelt werden. Durch diese zweistufige Vorgehensweise werden mögliche datenschutzrechtliche Konflikte vermieden.

56

Über Schnittstellen zum Datenexport steuerrelevanter Daten auf Knopfdruck verfügen mittlerweile alle marktüblichen ERP-Systeme. Sollte eine solche Schnittstelle bei einem proprietären System nicht zur Verfügung stehen, bietet sich die Abfrage der Daten über sog. Queries (bspw. SQL) auf Datenbankebene an.

ee) Unternehmensexterne Daten

57

Unternehmensexterne Daten umfassen sämtliche Informationen Dritter, zu denen Fakten oder auch wertende Informationen zählen können. Hierzu gehören zunächst die teilweise öffentlich zugänglichen Unternehmensinformationen in Verbindung mit Berichts- und Offenlegungspflichten von Unternehmen, die in in- und ausländischen Handels- und Unternehmensregistern sowie dem Elektronischen Bundesanzeiger in Deutschland veröffentlicht werden müssen.

58

Weiterhin zu nennen sind Anfragen an professionelle Unternehmensdatenbanken wie bspw. Dun & Bradstreet,[11] Hoppenstedt[12] oder Creditreform[13] und spezialisierte Wirtschaftsdetekteien, die Auskünfte von Unternehmen in Dossiersform aufbereiten und selbst Besichtigungen und Researchmaßnahmen vor Ort, auch in den abgelegensten Steueroasen, vornehmen. Besonders effizient kann der Einsatz kostenpflichtiger Metasuchmaschinen wie bspw. „GENIOS“[14] sein, welche auf Wirtschaftsinformationen zahlreicher externer Datenbanken zugreift. Zu nennen sind ebenfalls spezialisierte Suchmaschinen wie „Wer liefert was?“[15].

59

Ein weiteres Mittel ist die direkte Ansprache externer Unternehmensbeteiligter wie bspw. wesentlicher Kunden, Lieferanten oder sonstiger Vertragspartner. Die Einholung von Informationen externer Unternehmensbeteiligter ist, gerade in einem öffentlich bekannten Untersuchungsumfeld, eine höchst sensible, aber keine seltene Angelegenheit und kommt überall dort zur Anwendung, wo die Klärung zweifelhafter Sachverhalte nicht mehr allein aus dem Belegnachweis erfolgen kann. Die Beweisfunktion externer Informationen steht und fällt hierbei mit der Integrität der angesprochenen Gegenseite, insbesondere wenn im Extremfall dort selbst Hinweise für Gesetzesverstöße vermutet werden.

60

Denkbar sind schriftliche positive oder negative Bestätigungen und offene Erklärungen sowie direkte Befragungen über geschäftliche Beziehungen. In praktizierten Ermittlungsfällen wurden u.a. schriftliche Bestätigungen über den rechtlichen und wirtschaftlichen Zusammenhang eines ausländischen Firmengeflechts von einem maßgeblich beteiligten Lieferanten eingeholt. Weitere praktizierte Anfragen wurden bspw. bei der Aufklärung potentieller Scheingeschäfte oder der Konkretisierung von Leistungsgegenständen von Vertragspartnern vorgenommen.